ニアです。

昨日にWordPressのログイン画面にBasic認証を導入しました。しかし、某国からのブルートフォースアタックがまた来ました。

今回はその原因の特定と対策をしたお話です。

1. アクセスログから判明する新事実

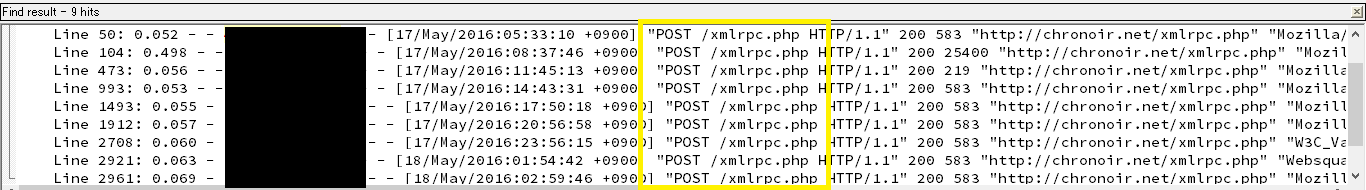

アクセスログを開いて、ブルートフォースアタックをしたIPアドレスで検索すると、xmlrpc.phpにPOSTリクエストが送られていた痕跡が見つかりました。

実は攻撃者が狙っていたのはログイン画面(wp-login.php)ではなく、xmlrpc.phpだったのです。道理で「Limit Login Attempts」のログには残って、「Crazy Bone」のログに載らなかったと・・・。

1.1. xmlrpc.phpとは

xmlrpc.phpは、ピンバックやWordPressの記事をメールから投稿できる機能がを提供します。

しかし、ブルートフォースアタックやDDoS攻撃の踏み台目的で狙われやすいです。それらの機能を使用しないのであれば、無効にしてしまいましょう。

2. xmlrpc.phpへのアクセスを禁止にする

nginxの設定ファイルを編集し、xmlrpc.phpへのアクセスを拒否するように設定しました。

location ~* /wp-config\.php|/wp-admin/install\.php|/xmlrpc\.php {

deny all;

}nginxの再起動後、xmlrpc.phpにアクセスすると、HTTP 403エラーが返ります。

3. 数日間運用してみて・・・

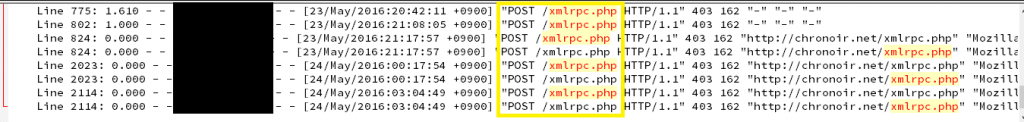

数日間運用してみた結果、xmlrpc.phpにアクセスされることはなくなりました。しかしアクセスログを見ると、例の攻撃者は未だにPOSTリクエストというラブコールを毎日送っています。

そんな愛はいらないよー!

それでは、See you next!

コメント